Windows 內建的 BitLocker 加密技術最近受到了一些挑戰。近期出現的漏洞顯示,透過移除電腦的 TPM 晶片可以提取加密金鑰,而且許多硬碟機正損害 BitLocker 的保護。本文將提供避免 BitLocker 陷阱的指南。

請注意,這些攻擊都需要實際接觸您的電腦。加密的重點在於防止竊取筆記型電腦或其他未經許可存取您電腦的人查看您的檔案。

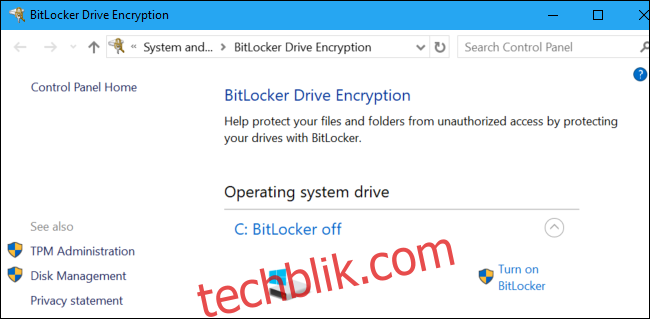

Windows Home 版本不提供標準 BitLocker

儘管幾乎所有現代消費型作業系統都預設提供加密功能,Windows 10 仍未在所有電腦上提供加密。Mac、Chromebook、iPad、iPhone 甚至 Linux 發行版都為其所有使用者提供加密。但是,微軟尚未將 BitLocker 與 Windows 10 Home 版本整合。

部分電腦可能搭載類似的加密技術,微軟最初稱之為「裝置加密」,現在有時稱為「BitLocker 裝置加密」。我們將在下一節中討論。但是,此裝置加密技術比完整的 BitLocker 更為有限。

攻擊者如何利用這一點:根本不需要利用!如果您的 Windows Home 電腦沒有加密,攻擊者可以移除硬碟機或在您的電腦上啟動另一個作業系統來存取您的檔案。

解決方案:支付 99 美元升級到 Windows 10 專業版並啟用 BitLocker。您也可以考慮使用其他加密解決方案,例如 TrueCrypt 的後繼者 VeraCrypt,它是免費的。

BitLocker 有時會將您的金鑰上傳到微軟

許多現代 Windows 10 電腦都帶有稱為「裝置加密」的加密功能。如果您的電腦支援此功能,當您使用微軟帳戶(或公司網路上的網域帳戶)登入電腦後,系統將自動加密。接著,復原金鑰會自動上傳到微軟伺服器(或網域中您組織的伺服器)。

這可以保護您不遺失檔案,即使您忘記微軟帳戶密碼且無法登入,也可以透過帳戶復原程序重新取得加密金鑰的存取權。

攻擊者如何利用這一點:這比沒有加密好。然而,這表示微軟可能會被迫透過搜索令向政府揭露您的加密金鑰。或者,更糟糕的是,理論上攻擊者可以濫用微軟帳戶的復原程序來存取您的帳戶並存取您的加密金鑰。如果攻擊者可以實際存取您的電腦或其硬碟機,他們可以使用該復原金鑰來解密您的檔案,而無需您的密碼。

解決方案:支付 99 美元升級到 Windows 10 專業版,透過控制面板啟用 BitLocker,並在出現提示時選擇不將復原金鑰上傳到微軟的伺服器。

許多固態硬碟破壞了 BitLocker 加密

部分固態硬碟宣稱支援「硬體加密」。如果您在系統中使用這類硬碟並啟用 BitLocker,Windows 會信任您的硬碟來完成這項工作,而不是執行其通常的加密技術。畢竟,如果硬碟可以在硬體中完成工作,效率應該會更高。

問題在於:研究人員發現,許多 SSD 並未正確實施加密。例如,Crucial MX300 預設使用空的密碼保護您的加密金鑰。Windows 可能會顯示 BitLocker 已啟用,但實際上可能沒有在後台執行太多動作。這很可怕:BitLocker 不應該默默地信任 SSD 來完成工作。這是一項較新的功能,因此這個問題僅影響 Windows 10,而不會影響 Windows 7。

攻擊者如何利用這一點:Windows 可能顯示 BitLocker 已啟用,但 BitLocker 可能並未介入,讓您的 SSD 無法安全地加密您的資料。攻擊者可能會繞過固態硬碟中實施不當的加密來存取您的檔案。

解決方案:將 Windows 群組原則中的「為固定資料磁碟機設定硬體式加密」選項變更為「停用」。您必須在之後解密並重新加密磁碟機,此變更才能生效。BitLocker 將停止信任硬碟,並改為在軟體中執行所有工作。

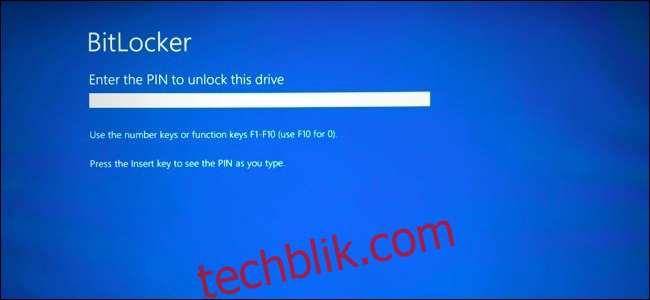

可移除 TPM 晶片

一位安全研究人員近期示範了另一次攻擊。BitLocker 將您的加密金鑰儲存在電腦的可信任平台模組 (TPM) 中,這是一種應該是防篡改的特殊硬體。不幸的是,攻擊者可以使用 27 美元的 FPGA 板和一些開放原始碼 從 TPM 中提取金鑰。這會破壞硬體,但允許提取金鑰並繞過加密。

攻擊者如何利用這一點:如果攻擊者擁有您的電腦,理論上他們可以透過篡改硬體並提取金鑰來繞過所有那些花俏的 TPM 保護,而這本來是不可能的。

解決方案:在群組原則中設定 BitLocker 要求啟動前 PIN。「需要 TPM 的啟動 PIN」選項會強制 Windows 在啟動時使用 PIN 解鎖 TPM。您必須在電腦啟動時輸入 PIN,然後 Windows 才會啟動。然而,這會透過額外的保護鎖定 TPM,攻擊者將無法在不知道您 PIN 的情況下從 TPM 中提取金鑰。TPM 可防止暴力攻擊,因此攻擊者無法單純一一猜測每個 PIN。

休眠中的電腦更容易受到攻擊

微軟建議在使用 BitLocker 時停用睡眠模式,以獲得最大安全性。休眠模式很好,當您從休眠狀態喚醒電腦或正常啟動時,您可以讓 BitLocker 要求輸入 PIN。但是,在睡眠模式下,電腦仍保持開啟狀態,其加密金鑰儲存在 RAM 中。

攻擊者如何利用這一點:如果攻擊者擁有您的電腦,他們可以喚醒電腦並登入。在 Windows 10 上,他們可能必須輸入數字 PIN。透過實際存取您的電腦,攻擊者也可以使用直接記憶體存取 (DMA) 來取得系統 RAM 的內容並取得 BitLocker 金鑰。攻擊者也可以執行冷啟動攻擊,也就是重新啟動正在執行的電腦,並在金鑰消失之前從 RAM 中取得金鑰。這甚至可能涉及使用冰箱來降低溫度並減緩這個過程。

解決方案:讓您的電腦休眠或關機,而不是讓它處於睡眠狀態。使用啟動前 PIN 可使啟動過程更安全,並阻止冷啟動攻擊,如果設定為在啟動時需要 PIN,BitLocker 在從休眠狀態恢復時也需要 PIN。Windows 還允許您透過群組原則設定「當這台電腦鎖定時停用新的 DMA 裝置」,即使攻擊者在運作時取得您的電腦,也可以提供一些保護。

如果您想閱讀更多有關此主題的資料,微軟在其網站上提供了關於 保護 BitLocker 的詳細文件。