死亡 Ping 攻击:网络安全威胁

每一次科技的进步,都伴随着网络安全攻击和威胁的增加。本文将探讨一种被攻击者利用的DDoS攻击类型,即“死亡Ping”,以及如何保护自己免受此类攻击。

什么是“死亡Ping”

“死亡Ping”是一种拒绝服务(DoS)攻击,其目的是通过向目标服务发送超出其处理能力的大量数据包,来削弱或使其无法访问。根据RFC 791的规定,标准的IP数据包大小应为65,535字节。

任何超过这个大小的数据包都可能导致系统在处理时冻结或崩溃。

“死亡Ping”如何运作

图片来源:沃勒姆

图片来源:沃勒姆

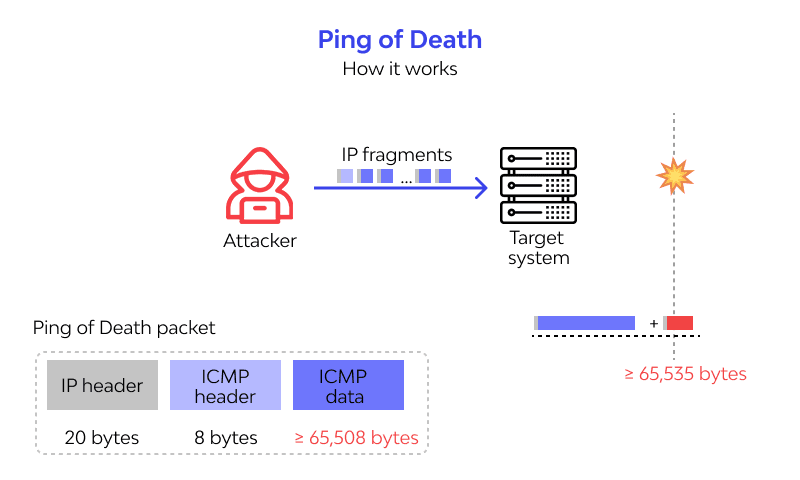

“死亡Ping”攻击的根源在于通过网络发送的超大互联网控制消息协议(ICMP)数据包。

Ping(数据包网络或互联网协议探测器),又称ICMP回显请求,用于测试网络连接是否存在并能够接受请求。这个测试是通过发送一个ping数据包并期望得到回应来实现的。

通过对响应的分析,可以确定服务的状态。

攻击者通过发送违反RFC791协议(即IPv4数据包大小限制为65,535字节)的超大数据包来实施“死亡Ping”DDoS攻击。

由于无法直接发送如此巨大的数据包,攻击者会将数据包分割成片段。当系统尝试重组这些片段时,会导致最终数据包超出其最大承受能力,从而导致系统冻结,这就是它被称为“死亡Ping”的原因。

“死亡Ping”攻击案例

#1. 民主党全国委员会竞选活动遭受攻击

在2018年,民主党全国委员会成为DDoS攻击的目标。 这些攻击通常发生在DNC和DCCC正在筹款或候选人声望上升的时候。 像“死亡Ping”这样的DDoS攻击旨在制造中断,并可能被竞争对手用作竞争手段。

#2. 澳大利亚人口普查遭受攻击

澳大利亚统计局(ABS)在2016年遭受了一次DDoS攻击,导致公民无法访问其网站参与人口普查。攻击者利用“死亡Ping”攻击来阻塞网络,阻止澳大利亚人参与人口普查。

#3. 白宫模仿网站遭受“死亡Ping”攻击

在2001年,一个模仿白宫的网站,whitehouse.org,成为了“死亡Ping”攻击的受害者。 攻击者的目标实际上是whitehouse.gov网站,但他们错误地攻击了较弱的模仿网站whitehouse.org。

发现这次攻击的Brook Talley提到,该网站在13小时内收到了大量的ICMP回显请求。 据了解,攻击者的目的是攻击Whitehouse.gov网站,以制造拒绝服务(DoS)的情况。

防范“死亡Ping”攻击的最佳实践

攻击者会利用系统中的漏洞和缺陷来获取访问权限。 每个系统和服务都必须确保其得到充分的保护,以维护安全性并防止可利用的系统漏洞。 以下是一些有助于确保系统安全性的最佳实践:

保持系统更新

确保您的系统拥有最新的补丁和更新至关重要。 系统更新和补丁不断开发以解决所有安全问题。 由于攻击者会利用这些问题,保持系统更新有助于阻止这些漏洞。

过滤数据包

“死亡Ping”攻击利用数据包传输。 每个数据包都包含一个标头,其中包含源IP地址、目标IP地址、协议和端口,而数据负载包括要传输的数据。

添加数据包过滤防火墙有助于过滤客户端发送到服务器的数据包,并确保只处理符合所需规则的数据包。 然而,缺点是系统可能会阻止合法请求。

网络分段

DDoS攻击的目标之一是通过使用合法请求来冻结服务。 网络分段是另一种最佳实践,因为它可以帮助缓解服务的彻底中断。 将关键服务和数据隔离到不同的位置将使其他资源在发生攻击时可用作后备资源。

监控流量

持续监控网络流量和日志可以及早检测到包括“死亡Ping”攻击在内的许多DDoS攻击。 这有助于您了解系统的正常流量和异常流量,并制定预防措施来检测异常流量。

使用DDoS解决方案

许多公司正在开发解决方案,以帮助减轻或尽早检测这些攻击。 将此服务集成到您的系统中可以为您的系统增加一层保护。 以下是一些可用的解决方案:

#1. Cloudflare

Cloudflare是领先的DDoS攻击解决方案之一。 它为您的系统提供三层保护,防止第七层、应用层(L4)和网络层(L3)的攻击。

Cloudflare提供防火墙即服务,可以帮助设置规则和策略以减少不需要的数据包访问。 借助内置的监控系统,Cloudflare会持续监控网络活动,以防止任何形式的DDoS攻击。

#2. Imperva

Imperva的DDoS攻击解决方案(包括针对PoD攻击的解决方案)带有针对恶意活动的即时通知、可访问且持续的网络流量监控以及与SEIM工具的轻松集成。Impreva为网站、网络和个人IP提供保护。

Impreva可以通过一个系统切断恶意流量,该系统通过Imperva清洗中心运行所有传入流量,以确保只处理合法请求。

“死亡Ping”和Smurf或SYN Flood攻击有什么区别?

SYN Flood攻击是一种针对TCP握手过程的DDoS攻击,与针对ICMP的PoD攻击不同。 此攻击涉及攻击者发送大量带有欺骗性源IP地址的TCP SYN(同步)数据包。

系统处理这些响应,分配资源并等待来自客户端的ACK(确认),但该消息永远不会发送。 这会耗尽系统资源并阻止访问正在处理的新请求。

另一方面,Smurf攻击也是一种利用ICMP和IP广播地址的DDoS攻击,在这种攻击中,大量的ICMP数据包会被广播到以受害者的IP地址为源的网络,导致网络崩溃。

发生PoD攻击时应采取的步骤

如果PoD攻击成功,您必须立即采取行动,尽快将系统恢复正常运行。 您的系统/服务关闭的时间越长,PoD攻击对您的系统声誉造成的损害就越大。以下是在发生这种情况时需要注意的一些关键点:

隔离系统

能够隔离系统的不同部分至关重要。 每次攻击的目标都是获取对单个漏洞的访问权限,然后利用这个漏洞访问整个系统。 如果不及时控制和隔离,且攻击持续较长时间,则可能会造成更大的损害。

定位来源

监控对于识别系统内的异常至关重要。 一旦发生攻击,必须尽快识别攻击源,以确保切断源头,防止进一步的损害。 源头保留的时间越长,造成的损害就越大。

运行系统更新

攻击发生后,检查是否有未发布的系统更新和补丁至关重要,因为PoD攻击主要利用漏洞; 这些补丁和更新通常是为了修复这些错误。

规划和监控未来的攻击

为可能的攻击制定计划有助于组织获得一份在发生事件时需要执行的活动清单。 这有助于减轻在事故发生时不知所措的负担。 持续监控对于及早发现这些攻击至关重要。

报告事件

报告任何攻击对于确保当局了解该问题并帮助查找和追踪攻击者至关重要。

最后的想法

随着越来越多的服务迁移到云端,安全性是至关重要的组成部分,也是成功的关键之一。 提供服务和解决方案的组织应确保采取一切措施,以避免系统内的攻击者泄密。

接下来,您可以了解更多针对小型到企业网站的顶级云端DDoS防护措施。