增强 WordPress 网站安全性,防御 XSS 和点击劫持

对于您的在线业务而言,网站的安全至关重要。 近期,我对我的 WordPress 网站进行了 Acunetix 和 Netsparker 的安全扫描,并发现了以下安全隐患:

- 缺少 X-Frame-Options 标头

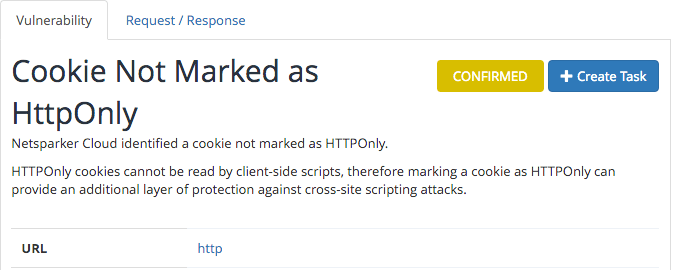

- Cookie 没有设置为 HttpOnly

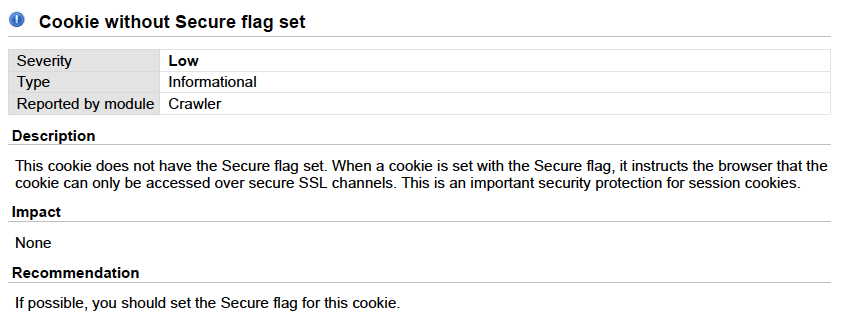

- Cookie 缺少安全标志

如果您使用专用的云服务器或 VPS,您可以在 Apache 或 Nginx 中直接配置这些标头来解决这些问题。 然而,要在 WordPress 中直接实现这一点,您可以采取以下步骤。

注意:在实施这些更改后,您可以使用诸如 Secure Headers Test 工具之类的在线服务来验证结果。

添加 X-Frame-Options 标头可以有效地防止点击劫持攻击。 这是 Netsparker 扫描发现的。

解决方案:

- 找到 WordPress 的安装目录。 如果您使用的是共享主机,可以通过 cPanel 的文件管理器进行访问。

- 备份您的

wp-config.php文件。 - 编辑该文件,并添加以下代码行:

header('X-Frame-Options: SAMEORIGIN');- 保存修改,并刷新您的网站进行验证。

在 WordPress 中使用 HTTPOnly 和 Secure 标志设置 Cookie

将 Cookie 设置为 HttpOnly 意味着浏览器只允许服务器端脚本访问 Cookie,这增加了抵御跨站脚本(XSS)攻击的保护层。

Cookie 中的安全标志指示浏览器只通过安全的 SSL/TLS 连接发送 Cookie,这为会话 Cookie 提供了额外的安全保护。

注意:这些设置只适用于 HTTPS 网站。 如果您仍在运行 HTTP 网站,请考虑切换到 HTTPS 以获得更好的安全性。

解决方案:

- 备份

wp-config.php文件。 - 编辑该文件,并添加以下代码行:

@ini_set('session.cookie_httponly', true);

@ini_set('session.cookie_secure', true);

@ini_set('session.use_only_cookies', true);- 保存修改并刷新您的网站进行验证。

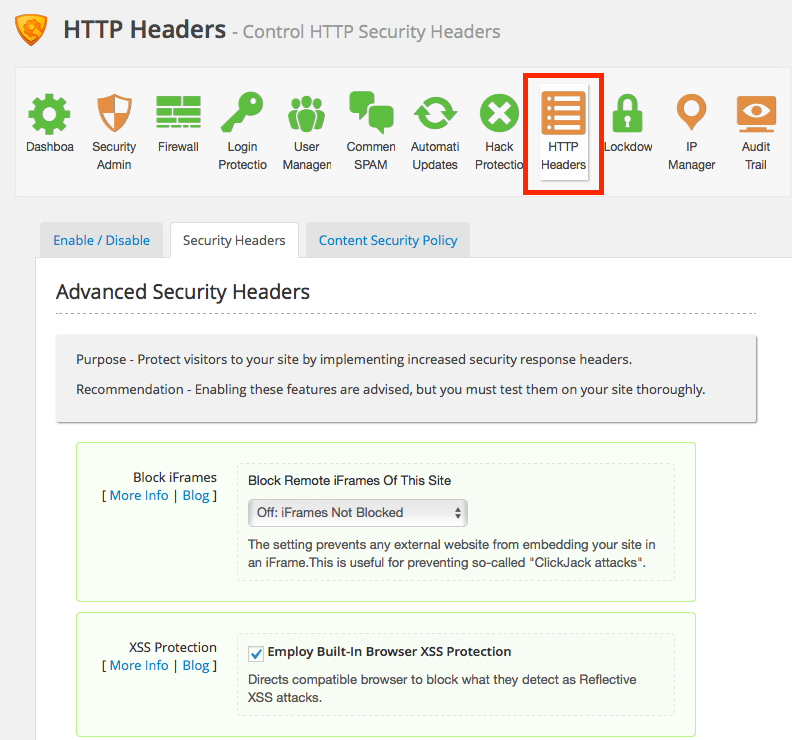

如果您不想手动修改代码,您可以使用诸如安全防护插件来阻止 iFrame 并防止 XSS 攻击。

安装插件后,转到 HTTP 标头设置并启用所需的功能。

希望以上内容能帮助您减少 WordPress 网站的漏洞。

在您离开之前……

您是否希望实施更严格的安全标头?

OWASP 推荐了 10 个安全标头,如果您使用的是 VPS 或云服务器,请查看这份 Apache 和 Nginx 的实施指南。 如果您在共享主机上或者想在 WordPress 中完成,可以尝试这个插件。

总结

保护网站安全是一项具有挑战性的任务,需要持续不断的努力。 如果您希望将安全问题交给专业人士处理,可以考虑使用 SUCURI WAF,它可以为您提供全面的网站保护和性能优化。

喜欢这篇文章吗? 欢迎与他人分享!