深入解析网络杀伤链:理解、防御网络攻击的关键模型

网络杀伤链,由洛克希德·马丁公司在2011年提出,是一种安全框架,它详细描绘了网络攻击的各个阶段。这个模型为我们理解、识别和防御潜在威胁提供了重要参考。

如果你还不熟悉, 洛克希德·马丁公司 是一家在全球范围内享有盛誉的航空航天、国防、武器和安全领域的巨头。

网络杀伤链(Cyber Kill Chain, 简称CKC)已成为网络安全领域专家制定策略、保护组织免受网络攻击的常用参考模型之一。

为何网络杀伤链在网络安全中至关重要?

不得不承认,网络安全并非易事。虽然向最终用户提供安全上网的建议听起来简单直接,但在应对真正的网络攻击时,组织需要掌握大量的技术知识。我们不能期望仅仅通过一些简单的安全提示就能完全防御复杂的网络攻击,不是吗?

因此,我们需要一个框架(或模型),为理解网络攻击及其相应的防御奠定基础。

网络杀伤链正是这样一个传统的安全模型,它将网络攻击过程分解为多个阶段,帮助我们深入理解攻击的各个环节。该模型包含七个关键阶段,我们将在下文中逐一探讨。

网络杀伤链在网络安全中的作用

网络杀伤链不仅提供了对网络攻击的深刻见解,还帮助组织理解如何检测攻击者、防止未经授权的访问、减轻正在进行的攻击以及阻止攻击者在网络内部的进一步行动。

这对于组织和网络安全专家制定有效的防御策略至关重要。

需要注意的是,网络杀伤链本身并不能保证万无一失。网络外部和组织内部的许多因素都会影响安全,而该模型并未涵盖所有方面。

网络杀伤链的各个阶段

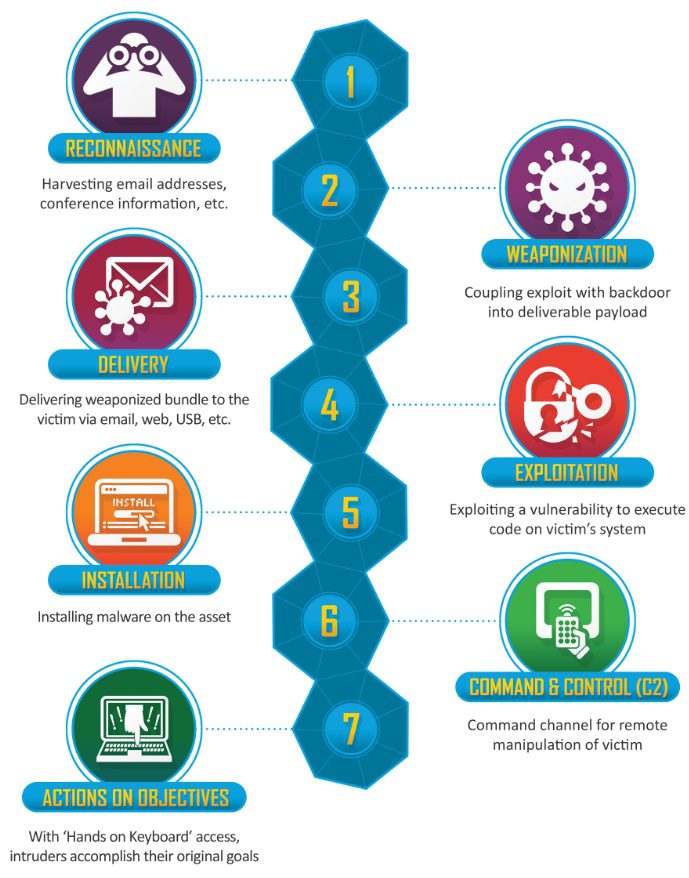

图片来源: 洛克希德·马丁公司

图片来源: 洛克希德·马丁公司

CKC框架由描述网络攻击的七个步骤构成。它们是:

- 侦察

- 武器化

- 投递

- 利用

- 安装

- 命令与控制

- 目标行动

#1. 侦察

侦察是网络杀伤链的初始阶段,主要涉及信息收集。

攻击者会收集有关网络入口点和漏洞的信息,并扫描潜在的弱点。这不仅包括识别漏洞,还包括收集电子邮件地址、IP地址以及其他与软件相关的数据,这些数据有助于制定有效的攻击策略。

攻击者掌握的信息越详细,攻击的破坏力就越大。侦察阶段可能在线进行,也可能离线进行,因此,在此阶段,潜在的恶意活动可能难以被察觉。

为了应对这一阶段的威胁,组织及其员工必须高度重视隐私,无论是限制物理位置的访问权限,还是要求所有用户不在线分享敏感的个人信息。

例如,每个人都应该使用隐私工具来保护自己的在线身份。

#2. 武器化

在这一阶段,恶意行为者会制造“武器”,即用于实施网络攻击的恶意软件或工具。

他们可能使用现有的工具,也可能根据特定目标修改它们,为下一步的投递做准备。

为攻击创建的“武器”将取决于恶意行为者的最终目标。有些人意图破坏服务,有些人想要窃取数据,还有些人则希望通过持有敏感数据来勒索赎金。

任何能够达成这些目标的工具都可能被用作“武器”。

#3. 投递

这是攻击者能否成功的关键阶段之一。

如果投递成功,恶意软件就会进入目标系统并开始运行。反之,如果投递失败,所有的攻击计划都将宣告失败。

攻击者会使用各种工具或媒介来传播恶意软件。例如,恶意电子邮件附件、用于窃取凭证的网络钓鱼邮件、诱骗用户进行授权的短信等。当然,恶意行为者会利用在侦察阶段收集到的任何信息来使目标相信信息的真实性,从而诱使用户点击恶意链接。

如果组织及其员工对网络钓鱼攻击和其他常见的网络攻击保持警惕,那么投递阶段的攻击将很难成功。

#4. 利用

此时,攻击者已了解系统中的漏洞,并已成功进入受害者的系统。

接下来,他们将利用已知的漏洞来执行之前投递的恶意代码。在这个过程中,攻击者将更深入地了解系统,并进一步寻找新的弱点。

任何连接到网络的易受攻击的系统都可能面临被入侵的风险。

#5. 安装

一旦攻击者扫描出所有漏洞,他们将专注于安装恶意软件,并引入其他恶意代码,以利用最初未知的所有其他漏洞。

换句话说,渗透过程在这个阶段基本完成,攻击者已经深入到受损的网络中。

#6. 命令与控制

一旦渗透完成,恶意行为者就可以控制被感染的系统或网络。

他们可以选择远程跟踪和监控信息,也可以开始肆意破坏系统和服务。攻击可能采取DDoS攻击的形式,也可能添加后门,以便在方便时悄无声息地进入系统。

#7. 目标行动

根据攻击者的最终目标,他们会执行最后一击,以达成预期目的。

他们可能会加密数据并勒索赎金,感染系统以传播恶意软件,破坏服务,或者窃取数据进行泄露或修改。攻击的方式多种多样,取决于攻击者的最终目标。

网络杀伤链如何帮助防御攻击?

了解攻击者如何进入你的网络和系统,对于组织及其员工有效防御网络攻击至关重要。

例如,通过网络杀伤链,我们了解到网络中的漏洞是攻击者快速渗透的关键因素。因此,组织可以考虑采用端点检测和响应工具,将早期检测技术融入其网络安全策略中。

同样,你也可以选择使用防火墙来保护云基础设施,并利用基于云的DDoS防护服务来增强安全防线。

别忘了,VPN也可以用于保护企业内部的网络安全。

组织可以通过选择针对网络攻击每个阶段的解决方案,来有效地运用网络杀伤链模型。

网络杀伤链足够了吗?

答案是:既是,又不是。

正如之前提到的,网络杀伤链仅解决网络攻击的一些基本问题。如果一个组织能够成功防御所有这些阶段的攻击,那已经是一个巨大的成就。

尽管如此,一些网络安全专家已经将该模型扩展到第八个阶段。

第八个阶段涉及货币化:

这个阶段解释了攻击者如何从成功的攻击中获利,无论是通过勒索赎金还是利用加密货币。组织也应该做好处理此类情况的准备。

总的来说,随着数字世界技术的不断进步,该模型被认为在某些方面有些过时。尽管其基本原理依然成立,但当今的网络攻击已经变得更加复杂。例如,CKC框架主要关注恶意软件攻击,而没有提及其他类型的攻击。

此外,该模型没有考虑内部威胁,比如流氓员工对组织造成的潜在危害。

考虑到云技术和人工智能的结合使得网络攻击变得更加复杂,我们还可以参考其他模型,例如MITRE ATT&CK 和 Unified Kill Chain。