快速访问链接

核心要点

- 利用树莓派 Pico 可以窃取 BitLocker 的加密密钥,但此漏洞仅限于使用 LPC 总线的外部 TPM 模块。

- 大多数现代硬件都采用集成 TPM,这大大增加了提取 BitLocker 密钥的难度。 AMD 和 Intel 的 CPU 设备可能不受影响。

- 尽管存在此漏洞,BitLocker 使用的 AES-128 或 AES-256 加密算法依然稳固可靠,因此目前无需放弃使用。

微软的 BitLocker 是广受欢迎的全盘加密工具之一,它内置于 Windows 10 和 11 专业版系统中,为全球数百万 Windows 用户提供便捷的加密功能。然而,最近一位 YouTuber 借助一个价值 6 美元的树莓派 Pico,在短短 43 秒内成功窃取了加密密钥并解密了私人数据,这使得 BitLocker 作为主要加密工具的声誉可能面临挑战。

BitLocker 加密是如何被攻破的?

名为 Stacksmashing 的 YouTuber 公布了一段视频,详细展示了他如何拦截 BitLocker 数据,提取解密密钥,并成功利用了 BitLocker 的加密过程,从而成功破解了 BitLocker 加密。

Stacksmashing 发现的漏洞与外部可信平台模块 (TPM) 有关。 这种 TPM 芯片常见于一些笔记本电脑和计算机中,也是阻止 Windows 11 升级的同一个芯片。虽然许多主板都集成了 TPM 芯片,并且现代 CPU 将 TPM 集成在其设计中,但仍有一些设备使用外部 TPM。

问题和漏洞的关键在于 Stacksmashing 的发现。外部 TPM 使用一种称为 LPC 总线(低引脚数)的通信方式与 CPU 通信,这种方式用于低带宽设备与其他硬件进行通信,而不会影响系统性能。

然而,Stacksmashing 发现,虽然 TPM 上的数据本身是安全的,但在启动过程中,TPM 和 CPU 之间的通信通道(即 LPC 总线)完全没有加密保护。这意味着,使用适当的工具,攻击者可以拦截 TPM 和 CPU 之间传输的包含不安全加密密钥的数据。

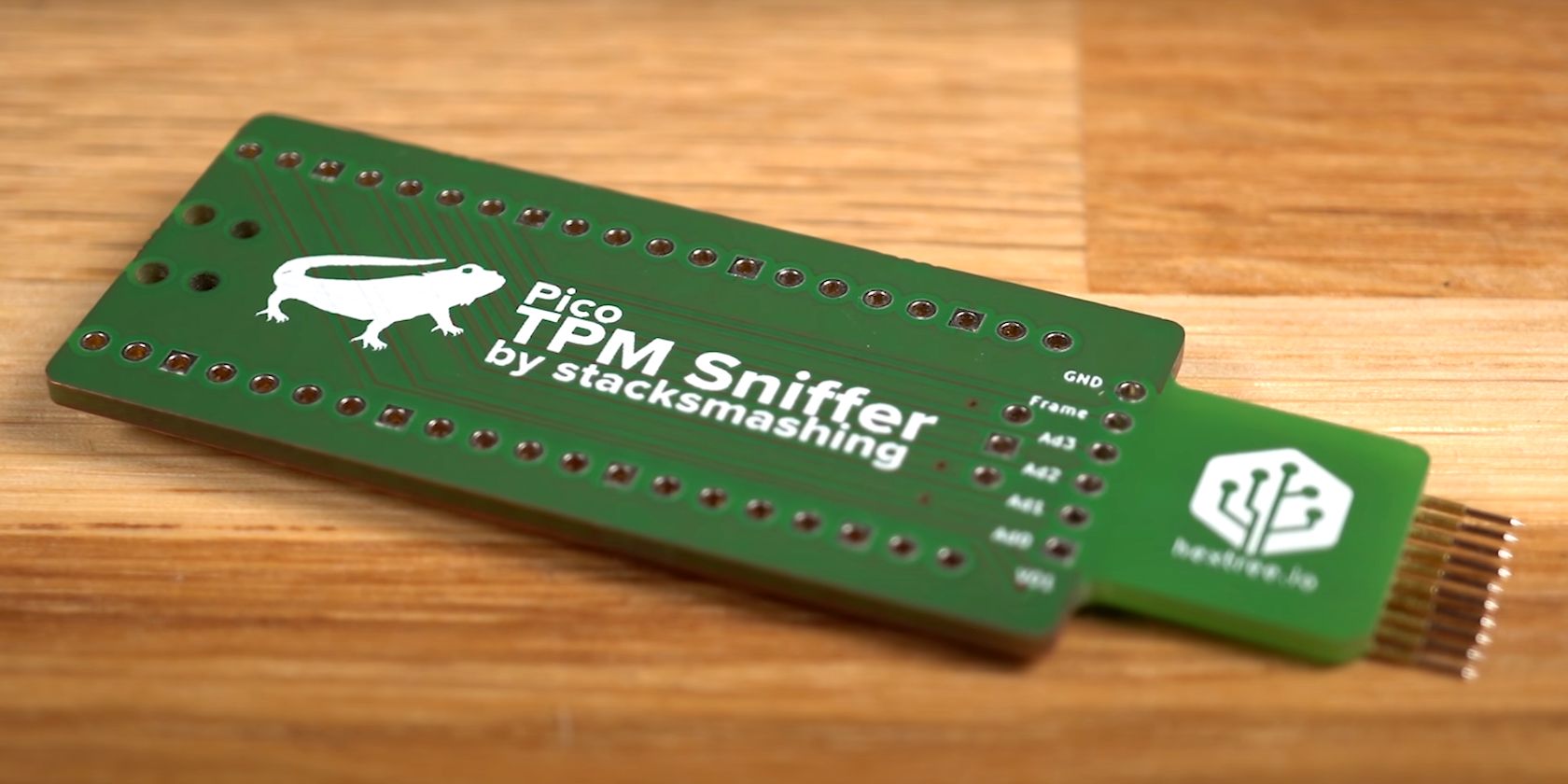

例如,树莓派 Pico 是一款价格仅为 6 美元的微型单板计算机,功能强大且用途广泛。 在这个案例中,Stacksmashing 将树莓派 Pico 连接到测试笔记本电脑上一个未使用的连接器,成功读取了机器启动时传输的二进制数据。这些数据中包含了存储在 TPM 中的卷主密钥,他随后利用该密钥解密了其他数据。

现在应该放弃 BitLocker 吗?

值得注意的是,微软早已知晓这种攻击的可能性。 然而,此次攻击是首次出现的大规模实际攻击,说明 BitLocker 加密密钥被盗的速度有多快。

由此引出一个重要的问题:是否应该考虑使用 BitLocker 的替代方案,例如免费开源的 VeraCrypt? 好消息是,由于一些原因,你无需立即放弃 BitLocker。

首先,此漏洞仅限于使用 LPC 总线从模块请求数据的外部 TPM 模块。 大多数现代硬件都已集成 TPM。 虽然理论上可以利用主板上的 TPM,但需要更多的时间、精力以及对目标设备的长时间操作。 如果模块已集成到 CPU 中,从 TPM 中提取 BitLocker 卷主密钥数据将更加困难。

AMD 的 CPU 自 2016 年起就集成了 TPM 2.0 (在 AM4 发布时称为 fTPM),而 Intel 的 CPU 则在 2017 年推出第八代 Coffee Lake CPU 时(称为 PTT)集成了 TPM 2.0。 基本上,如果您使用这些日期之后生产的 AMD 或 Intel CPU 制造商的设备,那么您的数据很可能还是安全的。

还应该强调的是,尽管存在此漏洞,BitLocker 本身仍然安全可靠,其所采用的 AES-128 或 AES-256 加密算法依然安全可靠。