2016 年首次出現的 Mirai 殭屍網絡,當時它控制了前所未有數量的裝置,對網路造成了巨大的破壞。 現在,它再次出現,而且比以往任何時候都更具威脅。

新型 Mirai 變種正在感染更多設備

2019 年 3 月 18 日,安全研究人員在 帕洛阿爾托網絡 發布消息,指出 Mirai 已被調整和更新,以更大的規模執行相同的目標。 研究人員發現,Mirai 正在使用 11 個新的匯出(總數達到 27 個),以及一份新的預設管理員憑證列表供嘗試。 其中一些變更針對商業硬體,包括 LG Supersign 電視和 WePresent WiPG-1000 無線演示系統。

如果 Mirai 能夠接管商業硬體並滲透企業網路,它的力量將變得更加強大。 正如帕洛阿爾托網絡高級威脅研究員 Ruchna Nigam 所指出:

這些新功能為殭屍網路提供了巨大的攻擊面。 特別是,針對企業連結也可以獲得更大的頻寬,最終為殭屍網路帶來更大的 DDoS 攻擊火力。

Mirai 的這個變種持續攻擊消費者路由器、攝影機和其他聯網裝置。 出於破壞目的,受感染的裝置越多越好。 具有諷刺意味的是,惡意程式碼託管在一個網站上,該網站宣傳一項處理「電子安全、整合和警報監控」的業務。

Mirai 是一種針對物聯網裝置的殭屍網路

如果您不記得,2016 年 Mirai 殭屍網路似乎無處不在。 它針對路由器、DVR 系統、IP 攝影機等。 這些通常被稱為物聯網(IoT)裝置,包括連接到網路的恆溫器等簡單裝置。 殭屍網路的工作方式是感染電腦組和其他聯網裝置,然後迫使這些受感染的機器攻擊系統或以協調的方式達成其他目標。

Mirai 會搜尋具有預設管理員憑證的裝置,這些憑證要么是因為沒有人更改它們,要么是因為製造商對它們進行了硬編碼。 這個殭屍網路接管了大量的設備。 即使大多數系統不是很強大,但大量裝置协同工作可以達到比單獨强大的殭屍電腦所能實現的更大的效果。

Mirai 接管了將近 50 萬台裝置。 利用這個由物聯網裝置組成的殭屍網路,Mirai 透過直接針對 DNS 提供者,削弱了 Xbox Live 和 Spotify 等服務以及 BBC 和 Github 等網站。 由於受感染的機器如此之多,Dyn(DNS 提供者)被 DDoS 攻擊摧毀,流量達到 1.1 TB。 DDoS 攻擊的工作原理是用大量的網路流量淹沒目標,超出目標的處理能力。 這會讓受害者的網站或服務陷入停滯狀態,或將其完全從網路上移除。

Marai 殭屍網路軟體的最初創造者被捕、認罪,並被判緩刑。 一度,Mirai 被關閉了。 但仍然有足夠多的程式碼讓其他不良分子接管 Mirai 並對其進行修改以滿足他們的需求。 現在又出現了另一個 Mirai 變種。

如何保護自己免受 Mirai 的侵害

Mirai 與其他殭屍網路一樣,使用已知的漏洞攻擊裝置並破壞它們。 它還會嘗試使用已知的預設登入憑證進入裝置並接管它。 因此,您最好的三道防線非常簡單。

請務必更新您家中或工作場所中可連接到網路的任何裝置的韌體(和軟體)。 黑客攻擊是一場貓捉老鼠的遊戲,一旦研究人員發現新的漏洞利用,就會出現修補程式來修正問題。 像這樣的殭屍網路在未修補的裝置上蓬勃發展,這個 Mirai 變種也不例外。 去年 9 月和 2017 年,人們發現針對商業硬體的漏洞。

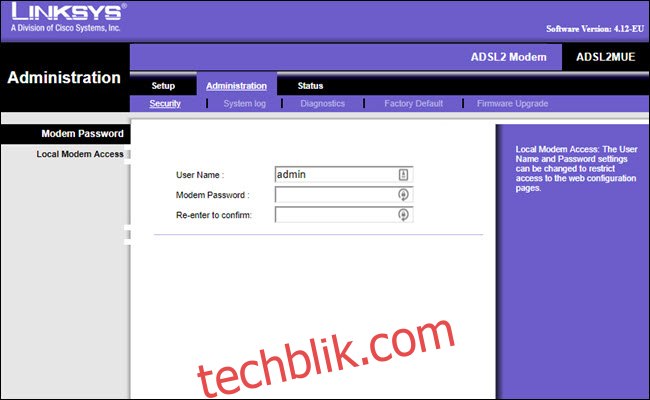

盡快更改裝置的管理員憑證(使用者名稱和密碼)。 對於路由器,您可以在路由器的 Web 介面或行動應用程式(如果有)中執行此操作。 對於您使用預設使用者名稱或密碼登入的其他裝置,請參閱裝置手冊。

如果您可以使用管理員、密碼或空白欄位登入,則需要變更此設定。 每次設定新裝置時,請務必變更預設憑證。 如果您已經設定了裝置並且忘記變更密碼,請立即執行此操作。 Mirai 的這個新變種針對預設使用者名稱和密碼的新組合。

如果您的裝置製造商停止發布新的韌體更新或硬編碼管理員憑證,並且您無法變更它們,請考慮更換裝置。

最好的檢查方法是從製造商的網站開始。 尋找您裝置的支援頁面,並尋找有關韌體更新的任何通知。 檢查上次發布的時間。 如果韌體更新已經有好幾年了,製造商可能不再支援該裝置。

您也可以在裝置製造商的支援網站上找到變更管理憑證的說明。 如果您找不到最新的韌體更新或變更裝置密碼的方法,則可能是時候更換裝置了。 您不希望讓永久易受攻擊的東西連接到您的網路。

如果你能找到的最新的韌體是 2012 年的,你應該更換你的裝置。

如果你能找到的最新的韌體是 2012 年的,你應該更換你的裝置。

更換您的裝置可能看起來很極端,但如果它們容易受到攻擊,這是您的最佳選擇。 Mirai 等殭屍網路不會消失。 您必須保護您的裝置。 而且,透過保護您自己的裝置,您將保護網路的其餘部分。