当我们力求提高线上隐私保护时,通常会面临两种选择:VPN(虚拟私人网络)或 Tor(洋葱路由)。大多数互联网用户倾向于选择前者,而那些更具技术素养的用户则可能会将两者结合使用。

然而,在某些特定的情境下,MixNet(一种尚未被广泛采用但能提供强大隐私保护的匿名化解决方案)或许会是更佳选择。那么,MixNet究竟是什么?它是如何运作的?它与Tor和VPN相比又有哪些不同呢?

什么是MixNet?

MixNet是混合网络(Mix Network)的缩写,这项技术致力于保障通过互联网传输信息的隐私性和安全性。它通过在将来自不同来源的数据发送到目的地之前进行混合来实现这一目标。这种方式使得外部观察者很难追踪数据的来源和最终去向。

尽管大部分互联网数据都经过加密,其内容受到诸如TLS和SSL等协议的保护,但其中仍然包含元数据,这些元数据可以被外部人员分析并用来识别发送者和接收者。MixNet通过对元数据进行混淆处理来保护用户的隐私。

MixNet是如何运作的?

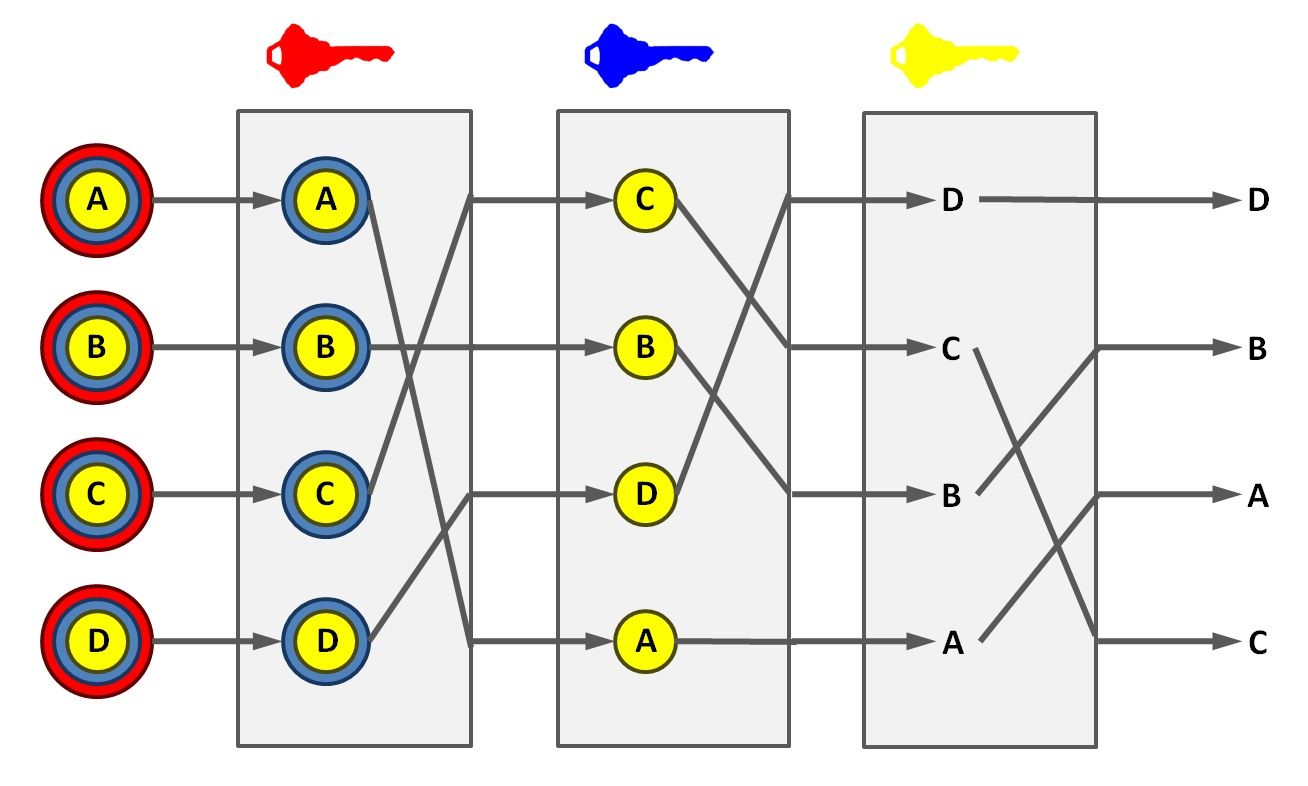

MixNet采用的协议会混合并打乱来自不同来源的数据,同时通过一个互联节点的网络传输数据。它会对地理位置、发送者和接收者的IP地址、消息大小以及发送和接收时间等元数据进行混合处理。这种方式使得局外人难以获得任何有意义的信息,从而有助于保护用户的身份,并防止推测数据内容。

MixNet由两个关键组件构成:

- PKI(公钥基础设施):一个负责分发运行MixNet所需的公钥材料和网络连接信息的系统。

- 混合器:构成混合网络一部分的加密路由器。它们接收传入的消息,执行加密转换,并混合数据以防止观察者将传入消息与传出消息联系起来。

PKI系统为混合网络提供动力。如果PKI系统被攻破,整个网络将面临风险,因为攻击者可以用他们控制的节点替换现有节点,从而控制整个网络。因此,PKI系统需要去中心化。

混合器将数据分解成比特,并将其转换为密文,从而实现比特级的不可链接性。随后,密文会在到达目的地之前通过一个混合器级联(一系列固定顺序的节点)进行中继。此外,混合器还会增加延迟,以防止基于时间模式的攻击。

虽然一个混合器节点足以解决隐私问题,但它可能成为单点故障。因此,至少使用三个混合器节点,每个独立的节点提供额外的匿名层,并增强网络的整体弹性。

MixNet与Tor

Tor是另一种被广泛采用的旨在增强线上隐私的技术。然而,它采用与MixNet不同的方法来实现匿名。

MixNet通过混合数据来使其难以追踪起点和目的地,而Tor则采用一种称为洋葱路由的技术。在这种技术中,数据被分层加密,并通过由志愿者运营的一系列中继节点进行路由,直到到达目的地。

Tor网络中的中继节点仅使用唯一的密钥来加密数据,并不知道流量的来源和去向。每层加密都使得追踪来源和目的地变得困难。

然而,根据设计,Tor需要出口节点(网络中的最后一个中继节点)来解密最后一层加密,并将数据发送到目的地。如果最终的节点是恶意的,这可能会带来安全隐患。

MixNets和Tor使用的独特的线上匿名化方法导致了各自的优点和缺点。例如,MixNets擅长防止时间关联和确认攻击,而Tor则可以有效地防止网站指纹识别和Sybil攻击。

此外,Tor由于拥有更大的网络和用户群体而更具弹性,而MixNets由于涉及的网络中继较少而具有较低的延迟。两者之间的选择取决于具体的需求,例如所需的匿名级别、延迟容忍度和网络规模。

MixNet与VPN

VPN(虚拟专用网络)可能是最广泛使用的线上匿名和安全平台,部分原因是其易于设置,且市场上存在大量的服务供应商。

VPN在用户和服务器之间建立一个加密通道。该通道对用户的互联网流量进行加密,隐藏他们的个人数据、位置和浏览活动,从而防止外部人员窃听。

这种方法与MixNet有所不同,MixNet首先会对数据进行加密转换,然后再将其混合并通过多个中继节点传输,从而难以将数据与相关各方联系起来。

当用户希望隐藏自己的位置、安全地连接到公共Wi-Fi、访问受区域限制的内容并在浏览互联网时维护一般隐私时,VPN非常有效。然而,由于它们必须依赖中心化的VPN服务器基础设施,因此它们会受到信任问题和隐私问题的影响。

另一方面,MixNet在需要强大的匿名性和元数据保护时更有效。与依赖中心化服务器的VPN相比,它们的延迟更短,并且架构更加分散。

MixNet的局限性

MixNet也面临着一些可能影响其有效性和实用性的局限性……

- 延迟:混合过程会在消息转发之前延迟消息。虽然这对于防止定时关联攻击至关重要,但它可能会影响需要低延迟交互的实时应用程序的用户体验。

- 网络可扩展性问题:随着用户和消息数量的增加,维护所需的混合器节点和管理流程变得更加复杂。网络可扩展性可能是一个挑战,尤其是在MixNet的大规模应用中。

- 带宽开销:混合过程会增加数据包的大小,导致比直接通信更高的带宽消耗。对于带宽有限的用户或需要高效数据传输的应用程序来说,这可能是一个问题。

- 用户不便:MixNet可能要求用户安装专门的软件或使用特定的协议,这可能会阻碍其广泛采用。用户友好的界面和无缝集成对于鼓励用户参与是必要的。

- Sybil攻击:MixNet可能容易受到Sybil攻击,攻击者会创建许多虚假节点来获取对网络的影响力。这可能会导致消息重定向、操纵或隐私泄露。

尽管MixNet提供了强大的隐私保护,但它们的局限性使得它们对于线上隐私而言可能不太方便。然而,一些新兴的技术正在致力于解决这些限制。例如,HOPR使用节点的P2P网络,提高了可扩展性,而Nym将混合器节点分层排列,形成一个在不影响匿名性的前提下提供更高可扩展性的架构。

你是否应该使用MixNet?

是否使用MixNet来增强你的线上隐私取决于你的具体需求、你对延迟和带宽开销的容忍程度以及应用程序的兼容性。

如果你特别关注保持匿名,并且你的应用程序对时间不敏感,那么混合网络是合适的选择;但如果你更倾向于用户友好的解决方案或使用实时通信应用程序,它们可能就不太合适。无论如何,在决定是否使用MixNet之前,仔细评估其优点、局限性和注意事项至关重要。