微软承认 Windows 存在严重零日漏洞:Follina 漏洞详解及应对措施

微软官方已确认,Windows 操作系统中存在一个高危零日漏洞,该漏洞波及所有主流版本,包括 Windows 11、Windows 10、Windows 8.1,甚至较旧的 Windows 7 系统。这个漏洞被追踪为 CVE-2022-30190,也被称为 “Follina”。攻击者可以利用此漏洞远程在 Windows 系统上执行恶意代码,而无需触发 Windows Defender 或其他安全软件的警报。 令人欣慰的是,微软已发布官方临时解决方案,以帮助用户降低安全风险。 本文将详细介绍如何采取步骤来保护您的 Windows 11/10 电脑免受最新零日漏洞的侵害。

“Follina” MSDT Windows 零日漏洞(CVE-2022-30190)是什么?

在讨论如何修补漏洞之前,我们先来深入了解一下这个漏洞的本质。 CVE-2022-30190 零日漏洞,与微软支持诊断工具(MSDT)密切相关。 攻击者利用此漏洞,可以通过打开恶意的 Office 文档,使用 MSDT 远程执行 PowerShell 命令。

微软解释说:“当从诸如 Word 之类的应用程序使用 URL 协议调用 MSDT 时,就会出现远程代码执行漏洞。成功利用此漏洞的攻击者可以使用调用应用程序的权限运行任意代码。随后,攻击者能够安装程序、查看、修改或删除数据,或者在用户权限允许的范围内创建新的账户。”

正如安全研究员 Kevin Beaumont 所指出的,攻击利用 Word 的远程模板功能从远程 Web 服务器检索 HTML 文件。然后,攻击者利用 ms-msdt MSProtocol URI 方案来加载并执行 PowerShell 命令。 该漏洞被命名为 “Follina”,是因为在示例文件中引用了意大利 Follina 的电话区号 0438。

也许你会好奇,为什么微软的保护视图未能阻止文档打开链接? 原因在于执行操作甚至超出了保护视图的范围。 安全研究员 John Hammond 在 Twitter 上强调,该链接可以直接从资源管理器的预览窗格中以富文本格式(.rtf)文件的形式执行。

据 ArsTechnica 报道,Shadow Chaser Group 的研究人员早在 4 月 12 日就已向微软报告了该漏洞。尽管微软在一周后对此漏洞做出了回应,但该公司似乎忽略了该漏洞,因为他们未能成功复现此问题。 然而,如今该漏洞被正式标记为 0day 漏洞。微软建议暂时禁用 MSDT URL 协议,作为一种保护电脑免受攻击的临时解决方案。

我的 Windows 电脑是否容易受到 Follina 漏洞的攻击?

在微软的安全更新指南页面上,微软列出了 41 个受到 Follina (CVE-2022-30190) 漏洞影响的 Windows 版本,其中包括 Windows 7、Windows 8.1、Windows 10、Windows 11,甚至包括一些 Windows Server 版本。 以下为受影响版本的完整列表:

- Windows 10 版本 1607 (32 位系统)

- Windows 10 版本 1607 (基于 x64 的系统)

- Windows 10 版本 1809 (32 位系统)

- Windows 10 版本 1809 (基于 ARM64 的系统)

- Windows 10 版本 1809 (基于 x64 的系统)

- Windows 10 版本 20H2 (32 位系统)

- Windows 10 版本 20H2 (基于 ARM64 的系统)

- Windows 10 版本 20H2 (基于 x64 的系统)

- Windows 10 版本 21H1 (32 位系统)

- Windows 10 版本 21H1 (基于 ARM64 的系统)

- Windows 10 版本 21H1 (基于 x64 的系统)

- Windows 10 版本 21H2 (32 位系统)

- Windows 10 版本 21H2 (基于 ARM64 的系统)

- Windows 10 版本 21H2 (基于 x64 的系统)

- Windows 10 (32 位系统)

- Windows 10 (基于 x64 的系统)

- Windows 11 (基于 ARM64 的系统)

- Windows 11 (基于 x64 的系统)

- Windows 7 Service Pack 1 (32 位系统)

- Windows 7 Service Pack 1 (基于 x64 的系统)

- Windows 8.1 (32 位系统)

- Windows 8.1 (基于 x64 的系统)

- Windows RT 8.1

- Windows Server 2008 R2 Service Pack 1 (基于 x64 的系统)

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (服务器核心安装)

- Windows Server 2008 Service Pack 2 (32 位系统)

- Windows Server 2008 Service Pack 2 (32 位系统) (服务器核心安装)

- Windows Server 2008 Service Pack 2 (基于 x64 的系统)

- Windows Server 2008 for x64-based Systems Service Pack 2 (服务器核心安装)

- Windows Server 2012

- Windows Server 2012 (服务器核心安装)

- Windows Server 2012 R2

- Windows Server 2012 R2 (服务器核心安装)

- Windows Server 2016

- Windows Server 2016 (服务器核心安装)

- Windows Server 2019

- Windows Server 2019 (服务器核心安装)

- Windows Server 2022

- Windows Server 2022 (服务器核心安装)

- Windows Server 2022 Azure 版本核心热补丁

- Windows Server,版本 20H2 (服务器核心安装)

如何禁用 MSDT URL 协议以保护 Windows 免受 Follina 漏洞的影响

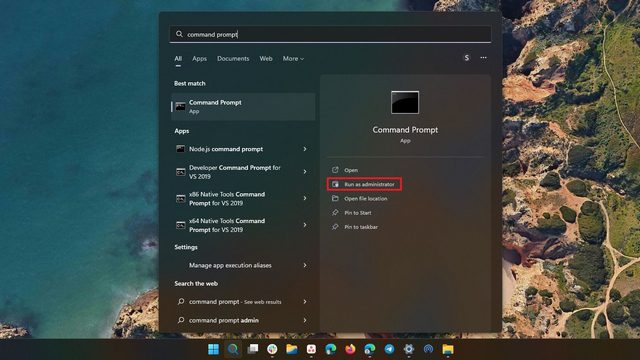

1. 按下键盘上的 Win 键,然后输入 “cmd” 或 “命令提示符”。 在搜索结果中,选择“以管理员身份运行”,以打开具有管理员权限的命令提示符窗口。

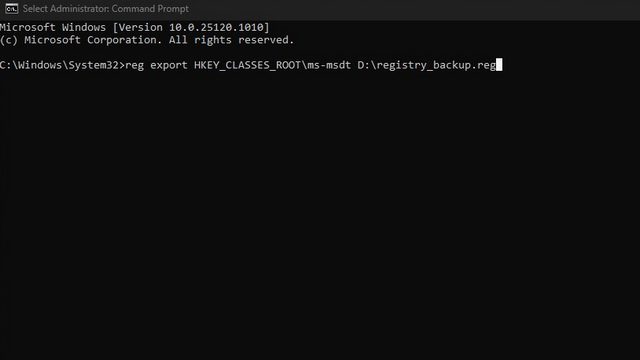

2. 在修改注册表之前,请使用以下命令进行备份。 这样,一旦微软推出官方补丁,您就可以选择恢复该协议。 在此命令中,<file_path.reg> 表示您要保存 .reg 备份文件的路径。

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

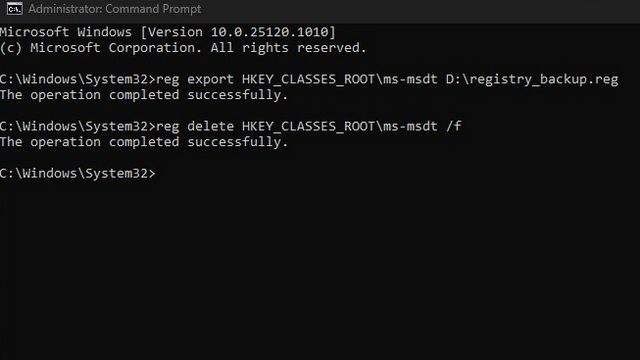

3. 现在,您可以执行以下命令以禁用 MSDT URL 协议。 如果操作成功,您将在命令提示符窗口中看到文本 “操作成功完成”。

reg delete HKEY_CLASSES_ROOTms-msdt /f

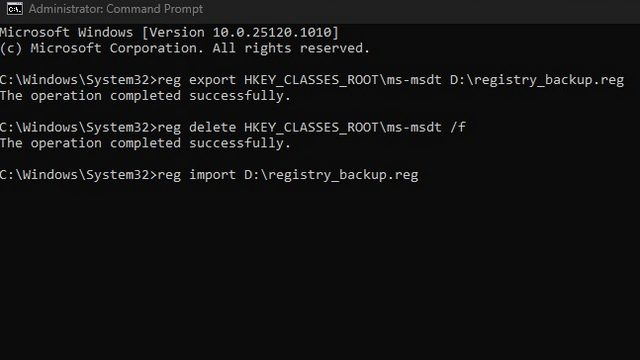

4. 如果您想要稍后恢复协议,请使用您在第二步创建的注册表备份。 执行以下命令,您将再次可以使用 MSDT URL 协议。

reg import <file_path.reg>

保护您的 Windows 电脑免受 MSDT Windows 零日漏洞的侵害

因此,为了防止 Follina 漏洞的利用,您需要按照上述步骤禁用 Windows 电脑上的 MSDT URL 协议。 在微软为所有版本的 Windows 系统发布官方安全补丁之前,您可以采取这一便捷的临时解决方案来保护自己免受 CVE-2022-30190 Windows Follina MSDT 零日漏洞的侵害。 在保护您的电脑免受恶意程序侵害方面,您还可以考虑安装专业的恶意软件清除工具或防病毒软件,以抵御其他潜在的威胁。