防范密码喷射攻击:全面指南

为了阻止黑客通过暴力破解手段猜测用户账户密码,设置账户锁定阈值是一种常见的安全措施。然而,现代黑客正在越来越多地采用密码喷射攻击,以规避这些登录尝试锁定设置。

相比传统的暴力攻击,密码喷射攻击实施起来相对简单,并且更难被检测到,这使其成为一种更具威胁性的攻击方式。

本文将深入探讨密码喷射攻击的概念、运作机制、预防措施以及应对策略,帮助您更好地保护您的系统安全。

什么是密码喷射攻击?

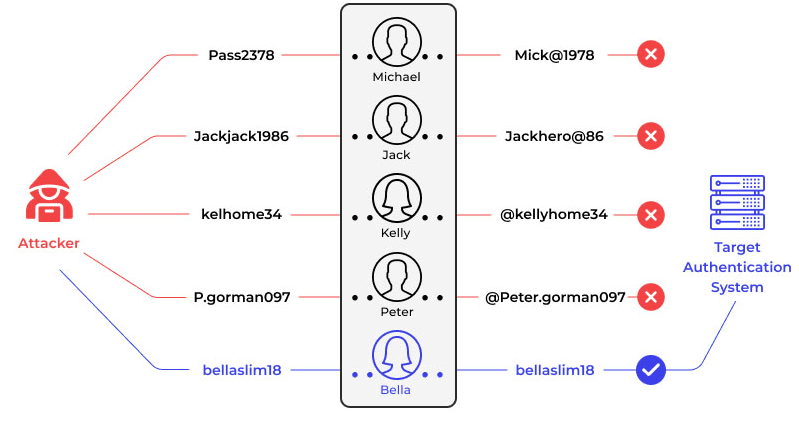

密码喷射攻击是一种网络攻击手段,攻击者会尝试将一组常用的密码应用到目标组织内的多个账户,希望其中一些密码能成功匹配,从而获取账户访问权限。

攻击者通常会针对一家公司的多个账户使用同一个常见密码。如果首次尝试未能成功,他们会在几天后尝试另一组不同的常用密码。

通过重复这种模式,直到获得至少一个公司账户的访问权限。 由于攻击者不会在短时间内对单个账户使用多种密码组合,因此账户锁定设置无法阻止他们的攻击。

一旦成功进入公司网络,他们就能执行各种恶意行为,达成其不法目的。

如今,用户通常拥有多个账户。为每个账户都设置一个强密码,并记住这些密码,是一项繁琐的任务。

因此,许多用户会选择创建简单的密码以简化这一过程。 然而,简单的密码往往非常流行且容易被破解。任何人都可以在网上搜索到最常用的密码列表,这就为密码喷射攻击的滋生提供了土壤。

数字工作空间和企业网络提供商思杰证实,在 2018 年 10 月 13 日至 2019 年 3 月 8 日期间,攻击者通过密码喷射活动进入了公司的内部网络。

微软也确认针对超过 250 家 Office 365 客户进行了密码喷射攻击。

密码喷射攻击如何运作?

图片来源: 沃勒姆

图片来源: 沃勒姆

一个成功的密码喷射攻击通常包含以下三个步骤:

#1. 收集用户名列表

密码喷射攻击的第一步是获取目标组织内的用户名列表。

很多公司都采用标准化的用户名命名规则,例如,用户电子邮件地址通常作为关联账户的默认用户名。猜测用户电子邮件地址并不困难,因为最常见的电子邮件格式是 [email protected].

攻击者还可以通过公司网站、员工的 LinkedIn 个人资料或其他在线信息来获取用户的电子邮件地址。

此外,他们还可以直接从暗网上购买现成的用户名列表。

#2. 喷洒密码

一旦拥有用户名列表,攻击者便开始搜索“最常用密码列表”。通过搜索引擎,例如谷歌和必应,黑客可以快速找到特定年份的常用密码列表。为了提高攻击成功率,黑客还会根据用户的地理位置调整密码列表。

例如,他们可能会考虑流行的运动队、运动员、文化活动和音乐等元素。如果目标组织位于芝加哥,黑客可能会将“Chicago Bears”这类密码加入攻击列表。

在对多个账户喷洒单一密码后,他们会等待至少 30 到 50 分钟,然后再开始下一次喷洒攻击,以避免触发账户锁定机制。

黑客通常会使用自动化工具来实现密码喷射的自动化过程。

#3. 访问帐户

如果密码喷射攻击成功,攻击者将获得对用户账户的访问权限。根据这些受感染账户的权限,攻击者可以进行各种恶意活动,例如安装恶意软件、窃取敏感数据、进行欺诈性购买等。

另外,如果攻击者能够进入公司网络,他们可以通过横向移动来更深入地挖掘网络,以寻找高价值资产并提升他们的权限。

密码喷射、凭证填充、暴力攻击

图片来源: 云耀

图片来源: 云耀

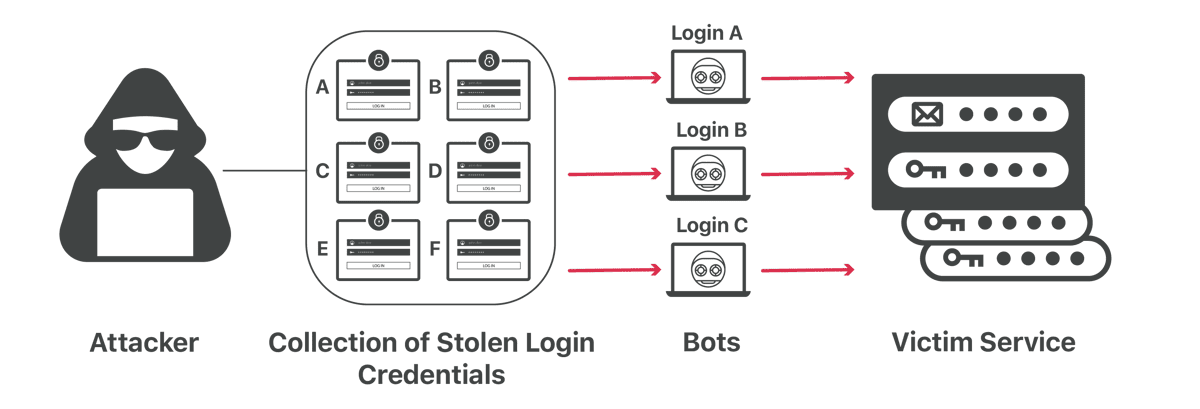

在凭证填充攻击中,攻击者会利用从一个组织窃取的凭证来尝试访问各个平台上的用户账户。

威胁行为者利用了许多人会在多个网站上使用相同用户名和密码的习惯。由于数据泄露事件的日益频繁,越来越多的登录凭证被暴露,黑客因此有更多机会进行撞库攻击。

另一方面,暴力攻击是通过反复试验来破解密码和登录凭证。网络犯罪分子试图通过测试各种密码组合来猜测正确的密码。他们使用暴力破解工具来加速这一过程。

登录尝试锁定设置可以有效阻止暴力攻击,一旦系统检测到短时间内失败的登录尝试次数过多,相关帐户就会被锁定。

在密码喷射攻击中,黑客会针对组织中的多个账户尝试使用同一个常用密码。由于攻击者不会在短时间内对单个账户尝试多种密码,因此密码喷射攻击可以绕过登录尝试锁定设置。

密码喷射如何影响您的公司

成功的密码喷射攻击会对您的公司产生以下影响:

- 通过非法访问您组织中的账户,攻击者可以泄露敏感信息、财务记录、客户数据和商业机密。

- 攻击者可能会使用受感染的账户进行欺诈交易、未经授权的购买,甚至从您的企业账户中窃取资金。

- 一旦黑客非法访问了您公司的用户账户,他们可以加密关键数据,并索要赎金以换取解密密钥。

- 密码喷射攻击可能会导致数据泄露,给您的公司带来财务和声誉损失。数据泄露事件可能导致客户信任的丧失,从而导致客户转向您的竞争对手。

- 您需要投入资源来应对数据泄露事件,寻求法律咨询并聘请外部网络安全专家。因此,密码喷射攻击会导致大量的资源消耗。

简而言之,一次成功的密码喷射攻击会对您业务的各个方面产生连锁反应,包括财务、运营、法律和声誉等方面。

如何检测密码喷射攻击

密码喷射攻击的一些关键迹象:

- 在短时间内出现大量登录活动。

- 在短时间内,多个账户的密码被频繁拒绝。

- 观察到对非活跃或不存在的用户账户的登录尝试。

- 出现来自地理位置与用户已知位置不符的 IP 地址的登录尝试。

- 尝试在非工作时间或工作时间之外访问多个账户,且一次只使用一个密码登录这些账户。

您应该检查有效的帐户的系统和应用程序登录失败的身份验证日志,以便检测密码喷射攻击。

如果您怀疑黑客正在尝试密码喷射攻击,请遵循以下操作要点:

- 立即指示您的员工更改所有密码,并启用多因素身份验证 (MFA),如果他们尚未这样做。

- 部署端点检测和响应 (EDR) 工具,以跟踪公司端点上的任何恶意活动,防止黑客在发生密码喷射攻击时横向移动。

- 检查是否存在数据盗窃或数据加密的迹象,并在确保所有账户安全后,制定从备份恢复数据的计划。部署数据安全解决方案来保护您的数据。

- 增强安全产品的敏感性,以便识别跨多个系统的失败登录尝试。

- 查看事件日志以了解发生了什么、何时发生以及如何发生,从而改进您的事件响应计划。

黑客会试图利用软件漏洞来提升权限。因此,请确保您的员工安装所有软件更新和补丁。

如何防止密码喷射攻击

以下是一些防止黑客通过密码喷射攻击获取用户帐户访问权限的策略:

#1. 遵循强密码策略

密码喷射攻击专门针对容易猜测的弱密码。实施强密码策略将强制您的员工创建黑客无法猜测或在线找到的强而复杂的密码,从而保护您组织内的用户帐户免受密码喷射攻击。

以下是您的密码策略应包含的关键要素:

- 密码长度至少为 12 个字符,包括大写字母、小写字母和特殊字符。

- 应建立一个密码拒绝列表,禁止用户在密码中使用生日、出生地、职位或亲人的姓名。

- 所有密码应定期过期。

- 所有用户必须为不同的账户创建不同的密码。

- 如果发生多次不成功的登录尝试,应设置账户锁定阈值来阻止用户账户。

实施一个有效的密码管理工具可以帮助用户创建强密码,并避免使用最常用的密码。

顶级密码管理器可以帮助您确定您的密码是否在任何数据泄露事件中暴露。

#2. 实施多重身份验证 (MFA)

多重身份验证 (MFA) 为账户添加了额外的安全层。启用 MFA 后,用户除了用户名和密码之外,还需要提交一项或多项验证因素,才能获得在线账户的访问权限。

通过在公司内实施多因素身份验证,您可以保护在线账户免受暴力攻击、字典攻击、密码喷射攻击和其他密码攻击。这是因为攻击者无法访问通过短信、电子邮件或密码验证器应用程序发送的其他验证因素。

此外,多重身份验证还可以防止您的在线账户遭受键盘记录器攻击。

#3. 实施无密码身份验证

无密码身份验证利用生物识别技术、魔术链接、安全令牌等手段对用户进行身份验证。 由于不使用密码来访问账户,黑客将无法进行密码喷射攻击。

因此,无密码身份验证是防止大多数密码攻击的可靠方法。您可以探索这些无密码身份验证解决方案来保护公司账户的安全。

#4. 通过执行模拟攻击来测试准备情况

您需要通过执行模拟密码喷射攻击,来检验员工是否做好了应对密码喷射攻击的准备。这将帮助您更好地了解公司的密码安全状况,并采取必要的措施来加强公司的密码安全。

#5. 部署登录检测工具

您应该设置实时审核工具来检测可疑的登录尝试。有效的工具可以帮助您识别短时间内从单个主机对多个账户的可疑登录尝试、对多个非活跃账户的登录尝试、工作时间之外的大量登录尝试等。

一旦发现任何可疑的登录活动,您可以采取补救措施来阻止未经授权的账户访问尝试,包括阻止受损帐户、更改防火墙设置、启用多重身份验证等。

#6. 培训您的员工

您的员工在保护用户账户免受密码喷射攻击方面发挥着至关重要的作用。如果您的员工不创建强密码,并对其账户启用多因素身份验证,所有技术安全措施无论多完善都将无法发挥作用。

因此,请定期开展网络安全意识培训,教育您的员工了解各种密码攻击以及如何预防这些攻击。确保他们知道如何创建足够复杂的密码。

结论

密码喷射攻击可能会对您的公司造成严重损害,包括账户泄露、数据泄露以及未来的网络安全攻击。因此,您应该采取措施来增强公司的密码安全性。

实施严格的密码策略,实施多因素身份验证,采用无密码身份验证,部署登录检测工具,以及培训员工,可以帮助您有效地预防密码喷射攻击。

在为公司选择用户名约定规则时,您也应该尝试创新。不要使用过于常见的用户名,如 [email protected]。

为了增强公司账户的安全性,您可以考虑使用这些Magic Link 平台进行无密码身份验证。